در این مطلب، قصد داریم شما را با کشف آسیبپذیری در Cisco NX-OS آشنا نماییم، پس تا پایان این مطلب همراه ما باشید.

امنیت، همواره در عصر دیجیتال حائز اهمیت بوده است. از آنجا که اکثر فعالیتها و اطلاعات ما به شکل آنلاین انجام میشود، حفظ امنیت سیستمها و شبکهها امری بسیار ضروری است.

در این راستا، شرکتهایی نظیر Cisco برنامههای امنیتی حرفهای را برای محافظت از سیستمها و شبکهها عرضه میکنند.

با این وجود، همانند هر سیستم عامل دیگری، نرمافزارهای این شرکت نیز ممکن است دارای آسیبپذیریهایی باشند که میتواند برای هکرها و سایر افراد نقاط ضعف و نفوذ به سیستم را آشکار کند.

اگرچه همواره سیسکو سعی میکند نرمافزارها و تجهیزات خود را به روز نگه دارد و تغییرات امنیتی را اعمال میکند، اما ممکن است همچنان آسیبپذیریهای خطرناکی در نرمافزار Cisco NX-OS وجود داشته باشد.

Cisco NX-OS یک سیستم عامل مبتنی بر سوئیچ و مسیریاب شبکه است که عموماً در شبکههای بزرگ با حجم داده بالا استفاده میشود و دارای ویژگیهای امنیتی بسیار پیشرفته است.

در این مقاله به توضیح این آسیبپذیری، ابعاد و راهکارهای امنیتی برای مقابله با آن خواهیم پرداخت.

آسیب پذیری نرم افزار Cisco NX-OS

آسیبپذیری در + TACACS و احراز هویت از راه دور RADIUS با شناسه CVE-2023-20168 و شدت ۷٫۱ به تازگی در نرمافزار Cisco NX-OS کشف شده است.

این آسیب پذیری، میتواند به یک مهاجم محلی تأیید نشده اجازه دهد تا دستگاه آسیبدیده را بهطور غیرمنتظره مجدد بارگیری کند.

NX-OS یک سیستم عامل شبکه برای سوئیچهای Ethernet سری Nexus سیسکو و دستگاههای شبکه فضای ذخیرهسازی کانال فیبر سری MDS است.

این سیستم عامل از SAN-OS که توسط سیسکو برای سوئیچهای MDS خود توسعه داده است، نشات گرفته است.

بیشتر بدانید : سوء استفاده از Cloudflare R2 برای میزبانی صفحات فیشینگ

همچنین یک اکسپلویت موفق میتواند به مهاجم اجازه دهد تا دستگاه آسیب دیده را به طور غیرمنتظره بارگیری مجدد کند و درنتیجه وضعیت انکار سرویس (DoS) ایجاد شود.

این آسیب پذیری با بهروزرسانی نرم افزار سیسکو برطرف شده است. هیچ راه حلی برای رفع این آسیب پذیری وجود ندارد.

جزئیات آسیب پذیری

به نقل از سیسکو، اگر گزینه directed request برای TACACS+ یا RADIUS فعال باشد، این آسیبپذیری به دلیل اعتبارسنجی نادرست ورودی، هنگام پردازش فرآیند احراز هویت ایجاد میشود.

یک مهاجم میتواند با وارد کردن یک رشته دستکاری شده در هنگام ورود به دستگاه آسیبدیده، از این آسیبپذیری سوء استفاده کند.

شناسایی پیکربندی آسیب پذیر

برای بررسی این مسئله که آیا گزینه directed request برای TACACS+ یا RADIUS پیکربندی شده است یا خیر، دستور زیر را در ترمینال وارد کنید.

show running-config | include directed-request اگر خروجی این دستور tacacs-server directed-request یا radius-server directed-request باشد، دستگاه شما ممکن است تحت تاثیر این آسیبپذیری قرار گیرد.

محصولات تحت تأثیر

در ادامه مطلب کشف آسیبپذیری در Cisco NX-OS، اگر گزینه درخواست هدایتشده برای TACACS+ ، RADIUS یا هر دو در نسخه آسیبپذیر نرمافزار Cisco NX-OS فعال باشد، ممکن است محصولات Cisco زیر را تحت تأثیر قرار دهد:

| محصولات تحت تأثیر |

| MDS 9000 Series Multilayer Switches (CSCwe72670) |

| Nexus 1000 Virtual Edge for VMware vSphere (CSCwe72673) |

| Nexus 1000V Switch for Microsoft Hyper-V (CSCwe72673) |

| Nexus 1000V Switch for VMware vSphere (CSCwe72673) |

| Nexus 3000 Series Switches (CSCwe72648) |

| Nexus 5500 Platform Switches (CSCwe72674) |

| Nexus 5600 Platform Switches (CSCwe72674) |

| Nexus 6000 Series Switches (CSCwe72674) |

| Nexus 7000 Series Switches (CSCwe72368) |

| Nexus 9000 Series Switches in standalone NX-OS mode (CSCwe72648) |

لازم است بدانید، این آسیبپذیری فقط از طریق Telnet که به طور پیشفرض غیرفعال است یا از طریق اتصال مدیریت کنسول قابل بهرهبرداری میباشد.

نمیتوان از این آسیب پذیری در اتصالات SSH به دستگاه سوء استفاده کرد.

در ادامه مطلب کشف آسیبپذیری در Cisco NX-OS، شما را با محصولاتی که به گفته سیسکو تحت تاثیر این آسیب پذیری قرار نمیگیرند، آشنا خواهیم کرد.

| محصولاتی که آسیب پذیر نیستند |

| Firepower 1000 Series |

| Firepower 2100 Series |

| Firepower 4100 Series |

| Firepower 9300 Security Appliances |

| Nexus 9000 Series Fabric Switches in ACI mode |

| Secure Firewall 3100 Series |

| UCS 6200 Series Fabric Interconnects |

| UCS 6300 Series Fabric Interconnects |

| UCS 6400 Series Fabric Interconnects |

| UCS 6500 Series Fabric Interconnects |

نرم افزار ثابت

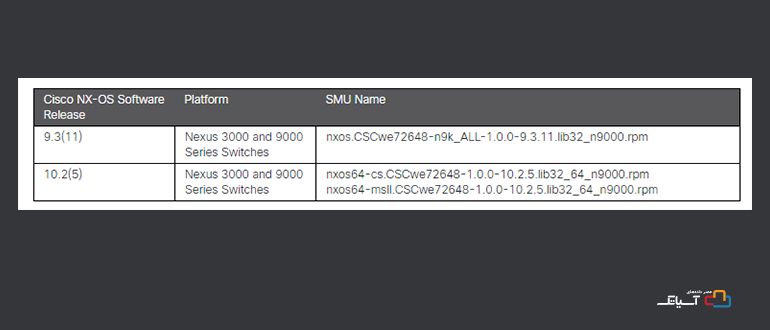

برای رفع این مشکل، سیسکو SMUهای زیر را منتشر کرده است و به کاربران توصیه میکند تا در اسرع وقت بهروزرسانیهای امنیتی را اعمال کنند.

جمع بندی

Cisco NX-OS برای ارائه عملکرد بالا، امنیت بهتر و قابلیتهای پیشرفته در شبکههای بزرگ توسعه یافته است. اما، مانند هر سیستم عامل دیگری ممکن است دارای آسیب پذیریهای امنیتی باشد که میتواند برای مهاجمان جهت حملات استفاده شود. در این مقاله، به بررسی آسیبپذیریهای امنیتی موجود در نرمافزار Cisco NX-OS پرداختهایم تا با بررسی این آسیبپذیریها و راههای مقابله با آنها، به کمک متخصصین شبکه و تیمهای امنیتی به جلوگیری از سوءاستفادههای احتمالی کمک کنید.

منابع :

دیدگاهتان را بنویسید