چگونه باج افزار Akira سرورهای VMware ESXi را هدف قرار میدهد؟ در این مطلب شما را با باج افزار Akira، سرورهای VMware ESXi و نحوه نفوذ این باج افزار آشنا خواهیم کرد، پس تا پایان همراه ما باشید.

VMware ESXi یک سیستم عامل هایپروایزر مبتنی بر نرمافزار است که بر روی سرورها نصب میشود و به شما اجازه میدهد تا چندین ماشین مجازی را روی یک سختافزار فیزیکی اجرا کنید.

عملیات باجافزار Akira از یک رمزگذار لینوکس برای رمزگذاری ماشینهای مجازی VMware ESXi در حملات باجگیری مضاعف علیه شرکتها در سراسر جهان استفاده میکند.

Akira برای اولین بار در مارس ۲۰۲۳ پدیدار شد و سیستمهای ویندوز را در صنایع مختلف از جمله آموزش، امور مالی، املاک و مستغلات، تولید و مشاوره مورد هدف قرار داد.

عاملان این تهدید مانند سایر باجافزارهایی که سازمانها را مورد هدف قرار میدهند، دادههای شبکههای هک شده را به سرقت میبرند و فایلها را رمزگذاری میکنند تا اخاذی مضاعفی را از قربانیان انجام دهند و خواستار پرداخت چندین میلیون شوند.

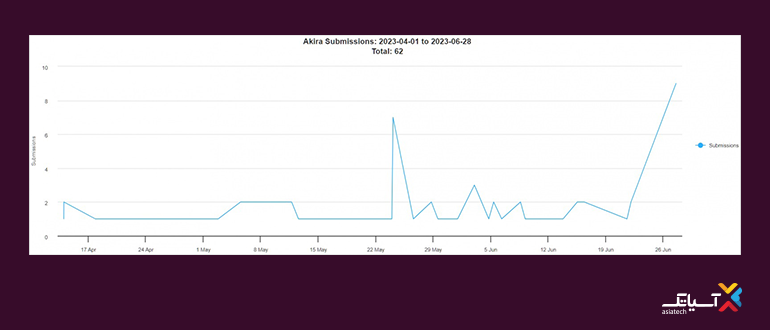

این باج افزار از زمان راه اندازی تاکنون، تنها در ایالات متحده بیش از ۳۰ قربانی گرفته است و دو فعالیت مجزا در ارائه ID Ransomware در پایان ماه مه و زمان حال داشته است.

نفوذ باج افزار Akira در VMware ESXi

Akira در نسخه لینوکس، برای اولین بار توسط تحلیلگر بدافزار rivitna کشف شد که اخیرا نمونههایی از این رمزگذار جدید را در VirusTotal به اشتراک گذاشت.

طی تجریه و تحلیلی که Bleeping Computer از رمزگذار لینوکس انجام داده است، نام این پروژه Esxi_Build_Esxi6 میباشد که عوامل تهدید آن را صرفا برای هدف قرار دادن سرورهای VMware ESXi طراحی کردهاند.

برای مثال، یکی از فایلهای کد منبع پروژه، /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h است.

در چند سال گذشته، شرکتها به دلیل بهبود مدیریت سیستمهای خود و استفاده کارآمد از منابع، به استفاده از سرور مجازی روی آوردند. به همین خاطر، گروههای باجافزار به طور فزایندهای رمزگذارهای لینوکس سفارشی را برای رمزگذاری سرورهای VMware ESXi ایجاد کردهاند.

با نفوذ باج افزار Akira در سرورهای ESXi، عامل تهدید میتواند بسیاری از سرورهایی را که بهعنوان ماشینهای مجازی درحال اجرا هستند را در یک اجرای رمزگذار باجافزار، رمزگذاری کند.

با هدف قرار دادن سرورهای ESXi، یک عامل تهدید میتواند بسیاری از سرورهایی را که بهعنوان ماشینهای مجازی در حال اجرا هستند، در یک دوره رمزگذار باجافزار رمزگذاری کند.

با این حال، برخلاف دیگر رمزگذارهای VMware ESXi که توسط BleepingComputer تحلیل میشوند، رمزگذارهای Akira دارای ویژگیهای پیشرفته مانند خاموش کردن خودکار ماشینهای مجازی قبل از رمزگذاری فایلها با استفاده از دستور esxcli. نیستند.

با توجه به آنچه گفته شد، باینری از چند آرگومان خط فرمان پشتیبانی میکند که این امکان را برای هکر فراهم آورد تا حملات خود را شخصیسازی کند.

دستورات کاربردی در باج افزار Akira

کاربران با استفاده از دستورات زیر، میتوانند به راحتی حملات خود را سفارشی نمایند.

- -p –encryption_path (مسیرهای فایل/پوشه هدفمند)

- -s –share_file (مسیر درایو شبکه هدفمند)

- n –encryption_percent (درصد رمزگذاری)

- –fork (ایجاد یک فرآیند زیرمجموعه برای رمزگذاری)

پارامتر -n از اهمیت بالایی برخوردار است، زیرا به هکر اجازه میدهد تا تعیین کند چه مقدار داده در هر فایل رمزگذاری شده است.

هرچه این مقدار کمتر باشد، رمزگذاری سریعتر است، اما احتمال اینکه قربانیان بتوانند فایلهای اصلی خود را بدون پرداخت باج بازیابی کنند، بیشتر میشود.

رمزگذار لینوکس Akira، هنگام رمزگذاری فایلها، پسوندهای زیر را مورد هدف قرار میدهد.

.۴dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .isoنوع لینوکس Akira از نسخه ویندوز منتقل شده است، زیرا رمزگذاری لینوکس همگی مربوط به فایلهای اجرایی ویندوز هستند.

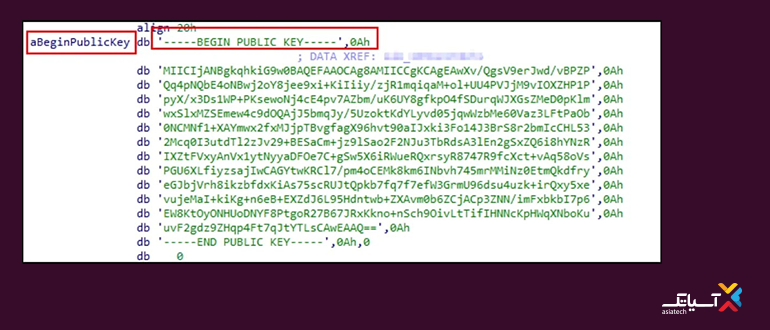

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msiطبق گزارش تحلیلگران Cyble در مورد نسخه لینوکس Akira، این رمزگذار شامل یک کلید رمزگذاری عمومی RSA است و از چندین الگوریتم کلید متقارن برای رمزگذاری فایل، از جمله AES، CAMELLIA، IDEA-CB و DES استفاده میکند.

کلید متقارن، برای رمزگذاری فایل قربانیان استفاده میشود و سپس با استفاده از کلید عمومی RSA رمزگذاری انجام میگیرد. این کار از دسترسی به کلید رمزگشایی جلوگیری میکند، مگر اینکه کلید رمزگشایی خصوصی RSA تنها در اختیار مهاجمان باشد.

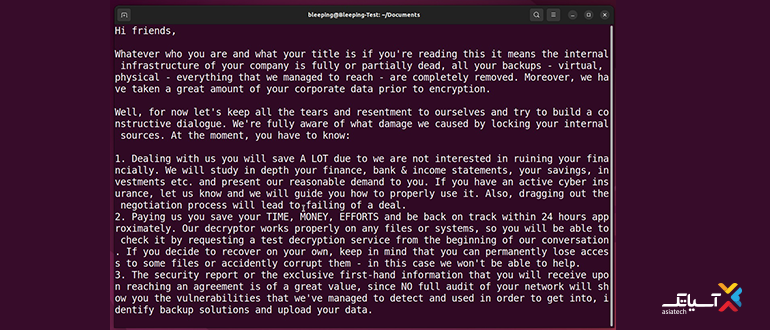

فایلهای رمزگذاریشده با پسوند akira. تغییر نام داده میشوند و در هر پوشه روی سیستم رمزگذاریشده، یک یادداشت باج با کدی به نام akira_readme.txt ایجاد میشود.

گسترش نفوذ باج افزار Akira در تعداد قربانیانی که اخیراً توسط این گروه اعلام شده است، منعکس شده و فقط تهدید را برای سازمانها در سراسر جهان تشدید میکند.

بیشتر بدانید : آسیبپذیری VMware

متاسفانه افزودن پشتیبانی از لینوکس روند رو به رشدی در میان گروههای باج افزاری دارد و بسیاری از آنها از ابزارهای موجود برای انجام این کار استفاده میکنند، زیرا یک راه آسان و بیدردسر برای افزایش سود است.

Royal، Black Basta، LockBit، BlackMatter، AvosLocker، REvil، HelloKitty، RansomEXX و Hive از جمله دیگر عملیاتهای باجافزاری است که از رمزگذارهای باجافزار لینوکس استفاده میکنند و بیشتر VMware ESXi را هدف قرار میدهند.

جمع بندی

باجافزار Akira یک رمزگذار لینوکس است که برای رمزگذاری ماشینهای مجازی VMware ESXi در حملات باجگیری استفاده میکند. باج افزار نوعی نرمافزار مخرب است که به اطلاعات و فایلهای سیستم قربانی نفوذ کرده و این اطلاعات را با روشهای مختلف رمزگذاری میکند و پس از رمزگذاری فایلها و اطلاعات سیستم قربانی، اقدام به درخواست باج میکند. با مطالعه مطلب چگونه باج افزار Akira سرورهای VMware ESXi را هدف قرار میدهد، میتوانید نحوه نفوذ این باج افزار را شناسایی کرده و از نفوذ آن جلوگیری کنید.

منبع :

https://www.bleepingcomputer.com/news/security/linux-version-of-akira-ransomware-targets-vmware-esx

دیدگاهتان را بنویسید