در این مطلب قصد داریم شما را با چگونگی سرقت رمزارزها توسط Clipperها آشنا نماییم، پس تا پایان با ما همراه باشید.

Clipperها گروهی از بدافزارها میباشند که کاربران ارز دیجیتال را مورد هدف قرار می دهند. این گروه با قرار دادن آدرس کیف پول خود به جای آدرس کیف پول کاربر، تراکنشهای ارز دیجیتال را مورد سرقت قرار میدهند.

به نقل از مرکز مدیریت راهبردی افتا، Clipper با پشتیبانی از کیف پولهای Bitcoin، Ethereum، Bitcoin Cash، Litecoin،Dogecoin، Monero، Ripple،ZCash، Dash، Ronin و Tron Steam Trade زمانی که کاربر اطلاعاتی را در سیستم خود کپی میکند، این بدافزار با چک کردن محتواهای کپی شده به دنبال آدرس کیف پول ارز دیجیتال میباشد.

در واقع بدافزار Clipper با استفاده از مانیتورینگ Clipboard شخص مورد هدف، آدرسهای کیف پول را جابهجا مینمایند.

بدافزار Clipper با VB.NET کامپایل شده و توسط VMProtect محافظت و در فرومهای زیرزمینی خرید و فروش میشود.

بیشتر بدانید : آشنایی با باج افزار AXLocker

Laplas به عنوان بدافزار جدیدی از گروه Clipperها در نوامبر ۲۰۲۲ شناسایی شده است که با کمک SmokeLoader توسعه مییابد.

با اجرای SmokeLoader کد مخربی به فرآیند explorer.exe منتقل شده و در نهایت فعالیت مخرب خود را شروع مینماید.

SmokeLoader هدفی جز بارگیری بدافزار در سیستم شخص مورد هدف ندارد به همین سبب در ادامه نیز چندین بدافزار دیگر را ازجمله SystemBC RAT، RecordBreaker و LaplasClipperا بارگیری میکند.

پس از اجرای بدافزار، ماژول جدیدی به نام build.exe در Memory ارسال میشود که این ماژول مسئولیت اجرای فعالیتهای بدافزار را دارد و mutex را ایجاد میکند تا مطمئن شود تنها یک نمونه از بدافزار در سیستم قربانی فعال است.

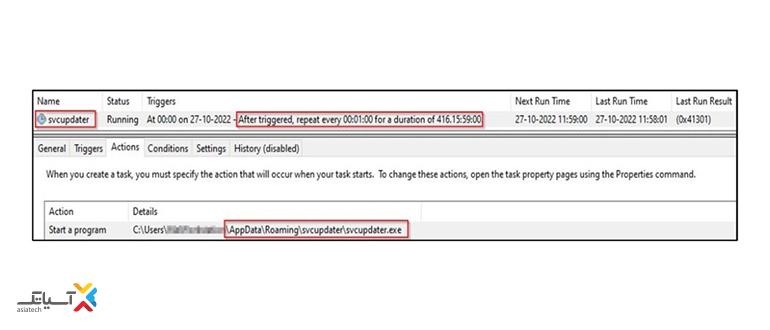

سپس Clipper همانطور که در تصویر زیر مشاهده میکنید، یک کپی از آدرس خود را در مسیر appdata ایجاد و یک Task

Scheduler را با استفاده از command line برای ماندگاری خود (اجرا هر یک دقیقه برای ۴۱۶ روز) به صورت زیر اجرا میکند:

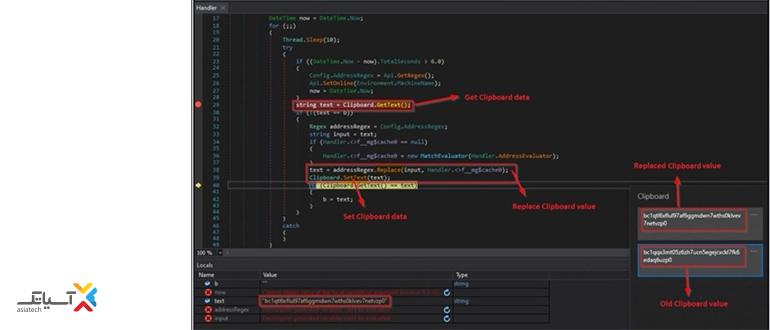

بعد از اجرای تسک در مرحله بعد بدافزار Clipper الگوی Regex را دانلود و فعالیت Clipboard سیستم شخص مورد هدف را بررسی و مانیتور مینماید.

در این هنگام زمانی که کاربر سیستم مورد هدف، اطلاعاتی را کپی نماید، Clipper با استفاده از الگوی Regex دانلود شده محتوای کپی شده را به قصد پیدا کردن آدرس کیف پول ارز دیجیتال بررسی میکند.

بیشتر بدانید : اصلاحیههای امنیتی جدید مایکروسافت در ۲۰۲۲

پس از بررسی در صورت تشخیص هرگونه آدرس کیف پول در اطلاعات Clipboard، آدرس کیف پول هکر را از سرورهای راه دور با استفاده از توابع زیر دانلود میکند.

| شرح فعالیت | تابع |

| این تابع درون خود تابع SendRequest() را فرا میخواند و با الگویی مشابه با url زیر، الگوهای regex برای شناسایی کیف پولهای ارز دیجیتال را از سرورهای C&C دانلود میکند: “hxxp[:]//Clipper[.]guru/bot/regex?key=” | GetRegEx() |

| بدافزار با فراخوانی این تابع آنلاین بودن قربانی را بااتصال به دامنه زیر تأیید میکند: “hxxp[:]//Clipper[.]guru/bot/online?guid=DESKTOP-[Redacted] &key=” | SetOnline() |

| بدافزار به url ایجادشده متصل میشود تا آدرس کیف پول ارزهای دیجیتال مشابه با قربانی را از سرور راه دور مهاجم دانلود کند: “hxxp[:]//Clipper[.]guru/bot/get?address= .. &key=” | GetAddress() |

همانطور که در ادامه مشاهده میشود، پس از دانلود آدرس کیف پول هکر از سرورهای راه دور، Clipper آدرس را از طریق تابع Clipboard.SetText() با آدرس کیف پول شخص مورد هدف جایگزین میکند.

با توجه به روش کار بدافزار Clipper، آدرس کیف پول هکر به قدری با آدرس کیف پول شخص مورد هدف مشابه و همسان است که کاربر متوجه تغییر آن نخواهد شد.

داشبورد پنل تحتوب بدافزار Laplas_Clipper شامل وضعیت سیستمهایی میباشد که توسط آن آلوده شدهاند و آدرس کیف پولهای هکر را با جزئیات ارائه مینماید. همچنین این قابلیت برای هکر فراهم است تا بتواند آدرس کیف پول خود را در منوی Clipper اضافه کند.

شناسایی و مقابله از بدافزار Clipper

نمونههایی از فعالیت بدافزار Clipper در سطح سیستم در جدول زیر ارائه شده است تا برای مقابله با این بدافزار، تدابیر لازم شامل تعبیه این شاخصها در سامانهها و تجهیزات دفاعی را بکار گیرند.

| نمونه IOC | نوع IOC | توضیحات |

| ۸۲۵a7c6d1b4adfe2b1cc7b29199f5033 1edcdc6899fe0aad0b953dee9f3660da0e052699 f4a57ad535ec4b0c7c1b3fbd9a116e451a392ee3f1e5e8b7a5ee0b05141208cc | MD5 SHA1 Sha256 | SmokeLoader |

| 457c9934ea081a6594d8f630ef5a9460 ef0692e35a6d55aff3814ebe4e40fc231a24873e 19b7183a3eed215c98ce35ac4168917345ef97c104b0c5a7ea43919f094a3bc3 | MD5 SHA1 Sha256 | SystemBC RAT |

| 7f9a14f5eb35f5edd11624abfafba8f0 ed586dd2973f3126ff07950dacbd484643de06f7 de0eb9f1d712ec2c91fea05e26fb01a019cadcc8beb4ad6d2f4a0b4db2cfbfaf | MD5 SHA1 Sha256 | RecordBreaker |

| b76188bafa717975768bd24d09ffeb09 f623849274e0303a33a20f28d5b972869b89f947 e5bc55ce98909742d2f1353b3bc8749ecc71206a5b8fa2e656d2a3ae186c1e63 | MD5 SHA1 Sha256 | Laplas Clipper |

| hxxp[:]//45.83.122[.]33/admin/wevtutil[.]exe | URL | Malware distribution URL |

| hxxp[:]//45.83.122[.]33/admin/Microsoft.AppV.AppVClientWmi[.]exe | URL | Malware distribution URL |

| hxxp[:]//45.83.122[.]33/admin/avicap32[.]exe | URL | Malware distribution URL |

| hxxp[:]//clipper[.]guru/bot/get?address=0x5B28638188D7D9be3cAfE4EB72D978a909a70466&key=afc950a4a18fd71c9d7be4c460e4cb77d0bcf29a49d097e4e739c17c332c3a34 | URL | C&C |

| hxxp[:]//clipper[.]guru/bot/online?guid=DESKTOP-[Redacted] &key=afc950a4a18fd71c9d7be4c460e4cb77d0bcf29a49d097e4e739c17c332c3a34 | URL | C&C |

| hxxp[:]//clipper[.]guru/bot/regex?key=afc950a4a18fd71c9d7be4c460e4cb77d0bcf29a49d097e4e739c17c332c3a34 | URL | C&C |

سپاس از همراهی شما با تیم ابر آسیاتک

منبع :

www.blog.cyble.com/2022/11/02/new-laplas-clipper-distributed-by-smokeloader

دیدگاهتان را بنویسید