ممکن است این سوال ذهن شما را نیز درگیر کند که دیداس یعنی چه و به چه صورت در شبکه و سرور کاربران رخ میدهند و چگونه میتوان از اینگونه حملات جلوگیری نمود. حملات DDoS یکی از چالشهای بزرگ در دنیای امنیت اطلاعات است که به عنوان یکی از روشهای پرکاربرد برای اختلال در عملکرد یک سایت و یا سرویس آنلاین، شناخته میشود. در این نوع حملات، مهاجمان از طریق ارسال تعداد بالایی از درخواستها به سرور ابری، سرور مجازی یا سرویس مورد نظر، آن را از دسترسی عمومی قطع میکنند، به گونهای که کاربران معمولی نمیتوانند به آن دسترسی داشته باشند. حملات دیداس معمولاً با استفاده از شبکههای بزرگ متشکل از دستگاههای زامبی که تحت کنترل هکران قرار دارند، انجام میشوند.

دیداس چیست؟

حمله انکار سرویس توزیع شده یا Distributed Denial Of Service، نوعی حمله سایبری است که سعی میکند یک وبسایت یا منبع شبکه را با پر کردن ترافیک مخرب از دسترس خارج کند و عملکرد آن را مختل نماید. در حمله DDoS، مهاجم هدف خود را با ترافیک اینترنتی ناخواسته غرق میکند تا ترافیک عادی نتواند به مقصد مورد نظر خود برسد. بنابراین، زمانی که درخواستها برای دستیابی به اطلاعات و دادههای یک سرور و یا شبکه بیش از حد باشد، حمله ddos موجب آسیب پذیر شدن سرور خواهد شد. در اینگونه حمله، هکر به واسطه یک برنامه درخواستهای متعددی را از Packetهای TCP به سرور هدف ارسال میکند تا بدین وسیله دسترسی به شبکه را از وب سرور مختل نماید و باعث جلوگیری از دسترسی کاربران به وبسایتها شود. حمله دی داس میتوانند باعث خرابی وب سایت، برنامه وب، APIها، شبکه و زیرساخت مرکز داده یک شرکت شوند و از خرید محصولات، استفاده از یک سرویس، دریافت اطلاعات یا هر گونه دسترسی دیگر توسط کاربران قانونی جلوگیری کنند. حمله DDoS را میتوان مانند یک ترافیک غیر منتظره در نظر گرفت که بزرگراه را مسدود میکند و از رسیدن ترافیک منظم به مقصد جلوگیری میکند. هدف دیداس، تخریب یا اختلال در ارائه خدمات یک وبسایت یا سرویس آنلاین است که میتواند برای کسب و کارها و سازمانها، عواقب جدی و خطرناکی داشته باشد. از جمله این عواقب میتوان به از دست دادن اعتماد کاربران، خسارت به سلامت عملکرد سازمانی و حتی از دست دادن اطلاعات حساس اشاره کرد.

این حملات می تواند انواع سرویس دهندههای موجود در شبکه را تهدید کند. به عنوان مثال:

- سرورها

- دستگاهها

- خدمات

- شبکهها

- برنامهها

انواع حمله دیداس

حملات DDoS یا distributed denial of service اجزای مختلف اتصال شبکه را هدف قرار میدهند. برای درک نحوه عملکرد حملات دیداس، باید بدانیم که یک اتصال شبکه چگونه بوجود میآید. اتصال شبکه در اینترنت از اجزا یا لایههای مختلفی تشکیل شده است که هر لایه اهداف متفاوتی دارند. مدل ارتباطات باز (OSI) یک چارچوب لایهای برای استانداردهای مختلف شبکهها است که شامل هفت لایه متفاوت میباشد. این مسئله را میتوان مانند ساختن یک خانه از پایه در نظر گرفت که هر لایه از اجزای متفاوتی تشکیل شدهاند و اهداف متفاوتی دارند. مدل OSI، نشان دهنده یک چارچوب مفهومی است که برای توصیف اتصال شبکه در 7 لایه مجزا استفاده میشود. تقریباً تمام حملات DDoS بر پایه افزایش ترافیک به یک دستگاه یا شبکه هدف انجام میشوند. هدف همه حملات کاهش شدید یا جلوگیری از رسیدن ترافیک قانونی به مقصد مورد نظر است.این حملات انواع مختلفی دارند، در ادامه به بررسی انواع DDoS خواهیم پرداخت.

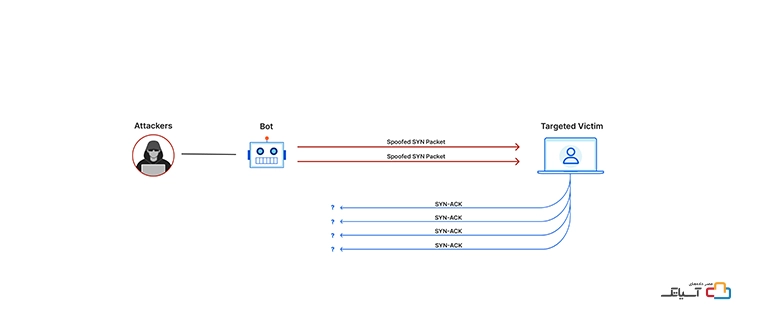

حمله Syn Flood

در این حمله دی داس تعداد زیادی درخواست HTTP به سرور ارسال میشود و سرور را تحت تاثیر قرار میدهد. این حمله را میتوان به دو نوع ساده و پیچیده تقسیمبندی کرد. در حملات ساده سرور از طریق یک IP مورد حمله قرار میگیرد. در حالی که در حملات پیچیده URLهای تصادفی مورد هدف قرار میگیرند و در نهایت باعث انکار سرویس (DoS) یا انکار سرویس توزیعشده (DDoS) میشوند.

برای جلوگیری از حمله دیداس از نوع syn flood، میتوان از روشهای مختلف استفاده کرد از جمله:

- پیکربندی سرور به نحوی که با درخواستهای غیرمعمول مانند تعداد بیش از حد از یک IP آدرس خاص مقابله کند

- استفاده از فایروالها و سیستمهای تشخیص حملات (IDS/IPS) برای شناسایی و مسدود کردن ترافیک مشکوک

- استفاده از سیستمهای کنترل دسترسی (ACL) برای محدود کردن دسترسی به سرویسهای حساس

- استفاده از CDN (شبکه توزیع محتوا) برای توزیع ترافیک و تخفیف بار بر روی سرورها

- به روزرسانی نرمافزار سرور و استفاده از تکنولوژیهای امنیتی برای مقاوم ساختن سرور در برابر حملات

حمله Protocol

در این حملات محروم سازی از سرویس، پروتکلهای مورد استفاده در انتقال دادهها، برای تخریب یک سیستم مورد هدف قرار میگیرند. مصرف بیش از حد منابع سرور و یا تجهیزات شبکه مانند فایروالها منجر به ایجاد اختلال در سرویسها میشوند. حملات پروتکل، از نقاط ضعف لایه ۳ و ۴ از پشته پروتکل استفاده میکنند تا هدف غیرقابل دسترس را به دست آوردند.این اختلال میتواند منجر به انکار سرویس (DoS) یا انکار سرویس توزیعشده (DDoS) شود، که هر دو منجر به عدم دسترسی کاربران به سرویس مورد نظر میشوند. یکی از شایعترین حملات پروتکل در دیداس، syn flood است که با ارسال حجم زیادی از بستههای SYN، به فرایند ساخت یک اتصال TCP/IP حمله میکند و منجر میشود کاربر منتظر اتصالی بماند که هرگز اتفاق نمیافتد.

- برای جلوگیری از حمله دیداس از نوع Protocol، میتوان از روشهایی مانند:

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از فایروالها و IDS/IPS

- استفاده از محدودیتهای دسترسی

- استفاده از راهکارهای مانیتورینگ و لاگگیری

- استفاده از راهکارهای حفاظتی مبتنی بر پروتکل

حمله Volumetric

در این نوع حمله، حجم بالایی از دادهها به سمت هدف ارسال میشود به گونهای که پهنای باند موجود بین هدف و اینترنت به سرعت پر شده و سرویس مورد نظر قطع یا ضعیف میشود. هدف اصلی از حمله دیداس از نوع Volumetric، ایجاد اختلال در سرویسدهی است، بهطوریکه کاربران نتوانند به منابع یا سرویسهای مورد نظر خود دسترسی پیدا کنند. این حملات معمولاً با استفاده از تکنیکهای تقویت سیگنال یا سایر روشهایی که به ایجاد ترافیک بزرگ کمک میکنند، مانند استفاده از شبکههای باتن، صورت میگیرند.

جلوگیری از دیداس از نوع Volumetric، میتوان از روشهای زیر استفاده کرد:

- استفاده از فایروالها و سیستمهای شناسایی نفوذ (IDS/IPS) برای شناسایی و مسدود کردن ترافیک مشکوک.

- استفاده از خطوط ارتباطات با پهنای باند بیشتر و سیستمهای مبتنی بر شبکههای CDN (شبکه توزیع محتوا) برای توزیع ترافیک و کاهش فشار روی سرورها

- استفاده از سیستمهای تشخیص حمله DDoS (حملات توزیع شده به ازدحام) و سیستمهای مانیتورینگ ترافیک برای شناسایی حملات و اتخاذ اقدامات دفاعی

- بهروزرسانی نرمافزارها و سیستمعاملها برای رفع ضعفها و آسیبپذیریهای امنیتی.

حمله Slowloris

یکی دیگر از انواع حملات ddos از نوع Slowloris است که این امکان را برای وب سرور بوجود میآورد تا بدون تحت تاثیر قرار دادن سایر سرویسها و پورتها عملکرد سرور را مختل نماید و از کار بیاندازد. در این روش اتصالات تقلبی بسیاری توسط ابزار Slowloris ایجاد میشود و در نتیجه توانایی پاسخگویی به درخواستهای واقعی را از دست میدهد. هدف اصلی از حمله Slowloris، مصرف منابع سرور است تا سرور نتواند به درخواستهای واقعی کاربران پاسخ دهد. این حمله دیداس میتواند به شیوههای مختلفی انجام شود، اما عمدتاً با ارسال درخواستهای HTTP ناقص یا بسیار کوچک به سرور هدف صورت میگیرد. برای جلوگیری از دیداس Slowloris، میتوان از روشهای زیر استفاده کرد:

- تنظیم صحیح سرور

- استفاده از فایروالها و IDS/IPS

- استفاده از لایههای مانیتورینگ و لاگگیری

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از سیستمهای مانیتورینگ ترافیک و تنظیم محدودیتهای دسترسی به سرور برای مدیریت منابع

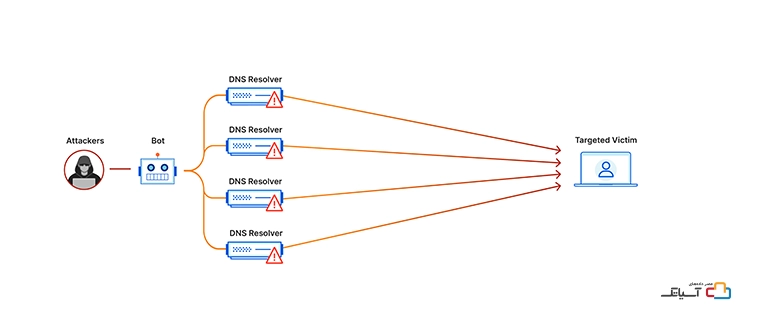

حمله NTP Amplification

حمله NTP Amplification یک نوع حمله توزیع شده به خدمات DDoS است که از پروتکل NTP (Network Time Protocol) برای افزایش حجم ترافیک استفاده میکند. در این نوع حمله، مهاجمان با ارسال درخواستهای جعلی به سرورهای NTP، سعی در ایجاد پاسخهای با حجم بسیار بزرگ به درخواستها دارند. سپس این پاسخهای بزرگ به سمت هدف ارسال میشوند و سرور هدف با مصرف منابع زیادی مواجه میشود که ممکن است منجر به از دست رفتن دسترسی به سرویس یا قطعی اینترنتی شود. هدف اصلی از حمله NTP Amplification، ایجاد ازدحام و ایجاد انکار سرویس است، به طوری که سرویس مورد نظر قابل دسترسی نباشد و از کار افتد. مصرف بیش از حد پهنای باند شبکه و منابع سرور موجب تخلیه منابع و ایجاد ناپایداری در سرویس میشود. برای جلوگیری این نوع از حمله ddos، میتوان از روشهای زیر استفاده کرد:

- تنظیمات امنیتی در سرورهای NTP

- استفاده از فایروالها و IDS/IPS

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از محدودیتهای دسترسی به سرورها و شبکه

حمله Icmp Flood

حمله ICMP Flood یک نوع حمله انکار سرویس (DoS) است که با استفاده از پروتکل ICMP (Internet Control Message Protocol) انجام میشود. در این نوع حمله، مهاجمان با ارسال تعداد بسیار زیادی درخواست ICMP (معمولاً درخواستهای ping) به سرور یا دستگاه هدف، سعی در اشباع باند پهنای باند شبکه یا مصرف منابع دستگاه هدف دارند. هدف اصلی از حمله ICMP Flood، ایجاد ازدحام و ایجاد انکار سرویس است. با ارسال تعداد زیادی درخواست ICMP، منابع سرور یا دستگاه هدف، از جمله پردازشگر و پهنای باند، مصرف میشوند و به دسترسی کاربران مورد نظر ممکن است اختلال وارد شود یا به صورت کلی از دسترس خارج شوند. برای جلوگیری از حملات دیداس ICMP Flood، میتوان از روشهای زیر استفاده کرد:

- استفاده از فایروالها و IDS/IPS

- استفاده از محدودیتهای دسترسی به سرورها و شبکه

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از لایههای مانیتورینگ و لاگگیری

- استفاده از راهکارهای مبتنی بر QoS (کیفیت خدمات) و مدیریت ترافیک

حمله UDP Flood

یکی دیگر از حملات منع سرویس دهی حمله udp flood میباشد که با استفاده از پروتکل UDP (User Datagram Protocol) انجام میشود. در این نوع حمله، مهاجمان با ارسال تعداد بسیار زیادی پکتهای UDP به یک سرور یا دستگاه هدف، سعی در اشباع باند پهنای باند شبکه یا مصرف منابع دستگاه هدف دارند. هدف اصلی از حمله UDP Flood، ایجاد ازدحام در سرویس است.

- برای جلوگیری از حملات UDP Flood، میتوان از روشهای زیر استفاده کرد:

- استفاده از فایروالها و IDS/IPS

- استفاده از محدودیتهای دسترسی به سرویسها و شبکه:

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از لایههای مانیتورینگ و لاگگیری

- استفاده از راهکارهای مبتنی بر QoS (کیفیت خدمات) و مدیریت ترافیک

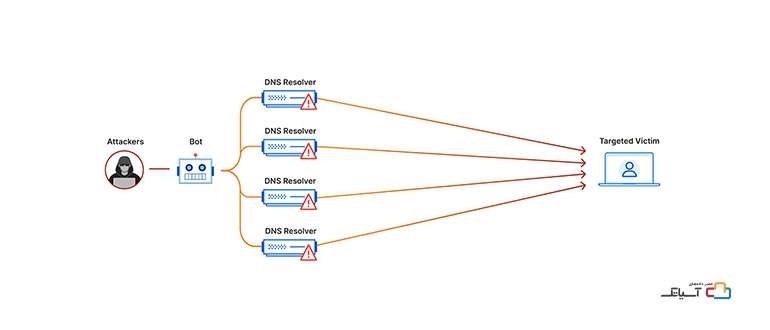

حمله Dns Flood

حمله DNS Flood یک نوع حمله انکار سرویس (DoS) است که با استفاده از پروتکل DNS (Domain Name System) صورت میگیرد. در این نوع حمله، مهاجمان با ارسال تعداد زیادی درخواست DNS به سرور DNS هدف، سعی در استفاده بیش از حد از قابلیت پهنای باند شبکه یا مصرف منابع سرور دی ان اس دارند. هدف اصلی از این نوع حمله داس DNS Flood، ایجاد ازدحام و انکار سرویس است. زیرا سرور دی ان اس مسئول تبدیل نامهای دامنه به آدرسهای IP است و ارسال تعداد زیادی درخواست DNS میتواند باعث پر شدن تکمیل ظرفیت پهنای باند شبکه و مصرف منابع سرور شود تا کاربران نتوانند به نشانیهای وب مورد نظر خود دسترسی پیدا کنند.

برای جلوگیری از حملات DNS Flood، میتوان از روشهای زیر استفاده کرد:

- استفاده از فایروالها و IDS/IPS

- استفاده از محدودیتهای دسترسی به سرویسها و شبکه

- بهروزرسانی نرمافزارها و سیستمعاملها

- استفاده از لایههای مانیتورینگ و لاگگیری

- استفاده از راهکارهای مبتنی بر QoS (کیفیت خدمات) و مدیریت ترافیک

حمله Thermox

حمله ترموکس یا Thermox با استفاده از تکنیکهای تقلب در شبکه spoofing و تکمیل ظرفیت منابع resource exhaustion برای حمله به سیستمهای مخابراتی و شبکههای ارتباطی استفاده میکند. این حمله به طور خاص بر روی سیستمهای VoIP تأثیرگذار است. هدف اصلی از این نوع حمله دی داس، ایجاد اختلال در خدمات VoIP است، به طوری که کاربران نتوانند از طریق این سیستمها تماس برقرار کنند یا صدای کیفیت مناسبی را دریافت کنند. این حمله می تواند باعث قطع مکالمات، افزایش تاخیر در ارتباطات و کاهش کیفیت صدا شود.

برای جلوگیری از حملات ترموکس، میتوان از روشهای زیر استفاده کرد:

- استفاده از تجهیزات امنیتی

- استفاده از محدودیتهای دسترسی

- استفاده از راهکارهای امنیتی برای VoIP

- بهروزرسانی نرمافزارها و سیستمعاملها

- مانیتورینگ فعالیتها و لاگگیری

حمله دیداس Rainbow

حمله دیداس رینبو یا DDoS Rainbow یک نوع حمله دیداس Distributed Denial of Service است که با استفاده از تنوع در تکنیکها و منابع حمله انجام میشود. در این نوع حمله، مهاجمان از مجموعهای از روشها، منابع و تکنیکها برای انجام حمله استفاده میکنند تا بر دفاعهای سیستمهای امنیتی ایجاد شده نیز نفوذ کنند. هدف اصلی از انجام حمله دی داس نوع Rainbow اشغال منابع سیستم و ایجاد اختلال در ارتباطات است. با فشرده سازی ترافیک از طریق مجموعهای منابع و تکنیکها این حمله میتواند باعث قطع سرویسها، کاهش کارایی سیستمها، افزایش تاخیر در ارتباطات و کاهش کیفیت خدمات شود.

برای جلوگیری از حملات دیداس رینبو، میتوان از روشهای زیر استفاده کرد:

- استفاده از سیستمهای تشخیص حملات (IDS) و جلوگیری از حملات (IPS) برای شناسایی الگوهای حمله و جلوگیری از ورود ترافیک مشکوک به شبکه

- استفاده از فایروالها و تجهیزات امنیتی پیشرفته برای فیلترینگ و مدیریت ترافیک ورودی به شبکه

- بهروزرسانی نرمافزارها و سیستمعاملها به منظور رفع ضعفها و آسیبپذیریها که ممکن است توسط حملات دیداس رینبو بهرهبرده شود

- استفاده از راهکارهای مبتنی بر ابر (Cloud-based) برای تحلیل و فیلترینگ ترافیک ورودی و مقاومت در برابر حملات دیداس

- مانیتورینگ فعالیتها و لاگگیری برای زمانبندی، شناسایی و پاسخگویی سریع به حملات

نرم افزار حمله ddos

نرمافزارهای حمله DDoS ابزارهایی هستند که برای انجام حملات انکار سرویس DoS و انکار سرویس توزیعشده DDoS استفاده میشوند. نرم افزار حمله ddos توسط هکرها یا گروههای هکر ساخته شدهاند و برای انجام حملات به سیستمها یا شبکههای هدف استفاده میشوند. این نرم افزار دارای قابلیتهای مختلفی مانند توانایی تولید ترافیک بالا، استفاده از تکنیکهای مختلف برای پنهان کردن هویت مهاجم و ارسال حجم بالایی از درخواستهای فیک به سرورها هستند. برخی از نرم افزارهای حمله ddos به صورت رایگان و برخی دیگر به صورت پولی با قابلیت تنظیم ویژگیهای بیشتر را ارائه میدهند.

جلوگیری از حملات ddos

جلوگیری از حملات DDoS با استفاده از روشهای مختلف سخت افزاری و نرم افزاری صورت میگیرد. در ادامه به برخی از راهکارهای موثر برای جلوگیری از تاثیر دیداس خواهیم پرداخت.

- استفاده از سیستمهای مقاومت در برابر حملات DDoS برای تشخیص ترافیک مخرب و جلوگیری از ورود آن به شبکه و سرویسها

- استفاده از فایروالهای توزیع شده Distributed Firewalls برای مدیریت و کنترل بار ترافیک

- استفاده از خدمات محافظت در برابر DDoS ارائه دهندگان خدمات ابری

- بروزرسانی نرمافزارها و سیستمها برای کاهش حملات منع سرویس دهی

- اعمال تنظیمات امنیتی در سرورها و شبکهها برای مقابله با حملات دیداس

- استفاده از سرویسهای CDN برای توزیع محتوا از نزدیکترین سرور به کاربران و موثر در جلوگیری از حمله ddos

شناسایی حملات DDoS چگونه است؟

یکی از بارزترین علائم حملات DDoS، میتوان به کند شدن ناگهانی و یا از دسترس خارج شدن سرویس اشاره نمود. اما ممکن است افزایش ترافیک وب سایت نیز عملکرد مشابهی ایجاد نماید. ابزارهای تجزیه و تحلیل ترافیک میتوانند به شما کمک کنند تا برخی از این نشانههای آشکار حمله DDoS را شناسایی کنید و به مقابله با آنها بپردازید، در ادامه به بررسی برخی از این موارد خواهیم پرداخت.

- ترافیک از سوی کاربرانی که یک نمایه رفتاری مشترک دارند، مانند نوع دستگاه، موقعیت جغرافیایی، یا نسخه مرورگر وب

- الگوهای ترافیکی غیرطبیعی مانند افزایش ترافیک در ساعات یا روزهای فرد (مثلاً هر ۱۰ دقیقه یک بار ترافیک افزایش یابد)

- ترافیک ناشی از یک آدرس IP یا محدوده IP

- افزایش درخواستها به یک صفحه

بروز حملات DDoS برای وبسایت سازمانهای کوچک و بزرگ منجر به از دست دادن درآمد کسب و کارها خواهند شد، بههمیندلیل همواره باید به محافظت از وبسایتها، شبکهها و … در برابر حملات بپردازند.

ویژگیهای سرویس DDoS Mitigation چیست؟

راهحلهای سنتی DDoS Mitigation شامل خرید تجهیزاتی بود که به صورت on site استفاده میشد و ترافیکهای ورودی را فیلتر میکردند. این رویکرد شامل خرید و نگهداری تجهیزات گران قیمت است و متکی به داشتن شبکهای است که قادر به جذب حمله باشد. زیرا اگر حمله DDoS گسترده باشد، میتواند زیرساخت شبکه بالادست را بدون توجه به تجهیزات بهکار گرفتهشده از بین ببرد و از موثر بودن هر راه حل در سایت جلوگیری کند. بنابراین، قبل از خرید یک سرویس مبتنی بر ابر، باید ویژگیهای خاصی در نظر گرفته شود.

مقیاس پذیری

یک راه حل موثر DDoS Mitigation قابلیت انطباق با الزامات یک کسب و کار در حال رشد و همچنین پاسخگویی به اندازه رو به رشد حملات DDoS است. بروز حملاتی بالاتر از ۵۰ Mpps اتفاق غیر معمولی نیست و برخی از آنها هم ممکن است به ۲۰۰ تا ۳۰۰ Mpps هم برسند. حملهای که فراتر از قدرت پردازش باشد، میتواند کل سیستم دفاعی را از بین ببرد. به همین خاطر، لازم است قبل از تهیهی سرویس DDoS Mitigation به این مورد دقت نمایید.

قابلیت اطمینان

حفاظت از DDoS فقط در مواقعی که شما به آن نیاز داشته باشید اعمال میشود و باید در زمان لازم کاربردی باشد. قابلیت اطمینان در راه حل کاهش DDoS برای اینکه یک استراتژی حفاظتی موفق باشد، ضروری است. این سرویس باید نرخ بهروزرسانی بالایی داشته باشد و مهندسان سایت همیشه در پشتیبانی آن حضور داشته باشند تا اطمینان حاصل نمایند که شبکه آنلاین است و تهدیدهای جدید در کمترین زمان شناسایی میشوند.

انعطافپذیری

توانایی ایجاد خطمشیها و الگوهای موردی و تک کاره به یک ویژگی وب اجازه میدهد، تا با تهدیدهای دریافتی در زمان واقعی سازگار شود. توانایی اجرای قوانین صفحه و اطمینان از این تغییرات در کل شبکه میتواند در حفظ کارکرد سایت در طول حمله بسیار مهم و موثر واقع شود.

ظرفیت شبکه

ظرفیت شبکه، اساسا مقیاس پذیری یک حمله را منعکس میکند و راهی عالی برای آزمایش یک سرویس DDoS Mitigation است. بیشتر خدمات کاهش DDoS مبتنی بر ابر، ظرفیت شبکه چند ترابایتی را ارائه میکنند که فراتر از نیاز هر مشتری است. از سوی دیگر، سرویسهای داخلی بهطور پیشفرض با اندازه شبکه و ظرفیت سختافزار داخلی سازمان محدود میشوند. شبکههای بزرگی که قابلیتهای انتقال داده گستردهای دارند، میتوانند به یک ارائهدهنده Mitigation برای تحلیل و پاسخ موثر و سریع به حملات کمک کنند و اغلب از حملات پیش از وقوع آنها جلوگیری میکنند.

داس چیست؟

DoS یا Denial of Service یک نوع حمله ترافیکی است که سعی میکند سرور، شبکه یا سرویس مورد نظر را به حدی درگیر کند که توانایی پاسخ به درخواست کاربران را نداشته باشد و باعث از دسترس خارج شدن منبع شود. در این نوع حمله، مهاجم ممکن است از روشهای مختلفی از جمله ارسال تعداد بسیار زیادی درخواست به سرویس مورد نظر یا بهرهمندی از آسیبپذیریهای امنیتی در سیستمها برای اختلال در عملکرد آنها استفاده کند. هدف اصلی حملات DoS اغلب تخریب عملکرد سیستم یا سرویس مورد نظر است، که میتواند منجر به از دست رفتن اطلاعات، اختلال در فرآیندهای کسب و کار، از دست رفتن اعتبار سازمان، و خسارات مالی شدید شود.

تفاوت داس و دیداس چیست؟

تفاوت DoS و DDoS در تعداد منابعی است که برای انجام حمله استفاده میشود. در حمله داس تنها یک منبع یا یک دستگاه مهاجم برای ارسال تعداد زیادی درخواست به هدف استفاده میشود.

| عوامل | حمله DoS | حمله DDoS |

| نام کامل | Denial of Service | Distributed Denial Of Service |

| دستگاه | از یک دستگاه استفاده میشود | شامل تعدادی دستگاه است |

| سرعت | عموماً کند هستند | سریعتر از یک حمله DoS |

| شناسایی | میتوان به راحتی شناسایی کرد چرا که ترافیک کمتر است | بسیار دشوار زیرا ترافیک از منابع مختلفی که به نظر معتبر میآیند، میآید |

| حجم | حجم ترافیک کمتر است | حجم ترافیک بسیار زیاد است |

| پیشگیری | میتوان به راحتی جلوگیری کرد | بسیار دشوار به پیشگیری است |

| خسارت | حملات DoS میتواند منجر به از دست دادن درآمد و شهرت شود | ممکن است منجر به از دست دادن درآمد، شهرت و هزینههای افزایش یافته برای بازیابی و امنیت شود |

| پیشگیری | حملات DoS میتوانند به راحتی با استفاده از اقدامات امنیتی بهینه جلوگیری شوند | حملات DDoS به راحتی قابل پیشگیری نیستند، زیرا شامل دستگاههای دستکاری شده هستند که زیر کنترل قربانین میباشند |

| نحو اجرا | اجرا شده از یک دستگاه با استفاده از اسکریپت یا نرمافزار | از یک سرور دستور و کنترل (C&C) استفاده میکند |

چگونگی حمله دیداس و ساختار حمله

حمله دیداس عموماً به دو شکل اشباع باند پهنای باند و اشغال منابع صورت میگیرد. در حملاتی که پهنای باند مورد حمله قرار میگیرد، مهاجمان تعداد زیادی درخواست به یک هدف ارسال میکنند، به طوری که باند پهنای باند سیستم مقصد اشباع شده و دیگر ترافیک معمولی نمیتواند به آن سرور راه پیدا کند. معمولاً حمله DDoS پهنای باند بر روی لایه 3 OSI انجام میشوند و مهاجمان میتوانند از تکنیکهای مختلفی مانند UDP Flood، ICMP Flood، و SYN Flood استفاده کنند. نوع دیگر حملات دیداس حملات اشغال منابع است. در این نوع حمله، هکران سعی میکنند منابع سیستم مقصد مانند پردازنده، حافظه، و اتصالات شبکه را اشغال کنند. این حملات دی داس معمولاً بر روی لایه 7 OSI انجام میشوند و میتوانند شامل حملات HTTP Flood،Slowloris، و DNS Amplification باشند.

ساختار حمله ddos در حملات به شرح زیر میباشد:

Botnets (شبکههای زامبی):

باتنت مجموعهای از دستگاههای متصل به اینترنت هستند که شامل رایانههای شخصی (رایانههای شخصی)، سرورها، دستگاههای تلفن همراه و دستگاههای اینترنت اشیا (IoT) میباشند که توسط یک نوع رایج بدافزار آلوده و توسط هکر کنترل میشوند. Botnets بدون اطلاع یا موافقت کاربران، توسط نرمافزارهای مخربی که معمولاً به عنوان تروجانها یا ویروسها شناخته میشوند، مورد استفاده قرار میگیرند. با استفاده از بات نتها هکران میتوانند ترافیکهای فیک و تقلبی برای سرورهای قربانی و مورد هدف ارسال کنند و باعث افزایش ترافیک بار سرور و در نتیجه از دسترس خارج شدن آن شوند

Command and Control:

C&C مربوط به سرورها یا سیستمهایی است که مهاجمان برای کنترل باتنت خود استفاده میکنند. این سیستمها میتوانند اقداماتی مانند ارسال دستورات به کامپیوترهای زامبی یا جمعآوری اطلاعات در مورد حملات را انجام دهند.

Reflector Servers:

این بخش شامل سرورهایی است که مخربین از آنها برای تقویت حجم حملات استفاده میکنند. به عنوان مثال، از سرورهای Reflector برای تقویت اطلاعات و ارسال تعداد زیادی از کامپیوترهای زامبی برای افزایش قدرت حمله استفاده میشود.

Victim Server:

این بخش از سیستم مربوط به سرور یا سرویسی است که هدف اصلی حمله است. این سرور به دلیل حجم بالای ترافیک درخواستی که از سوی باتنت و سرورهای Reflector فرستاده میشود، ممکن است از دسترس خارج شود و بنابراین خدماتی که ارائه میدهد قطع شود.

اهداف حمله دیداس چیست؟

هدف حمله دیداس با توجه به اهداف هکران ممکن است متغیر باشد. اما در کل، اهداف اصلی حملات DDoS شامل موارد زیر میشود:

- ایجاد اختلال در سرویسدهی

- تخریب سیستمها

- سرقت اطلاعات

- تأثیرگذاری بر عملکرد اقتصادی

- بدنام کردن شرکت مورد هدف

مشکلات حملات دیداس

حملات DDoS میتوانند به مشکلات جدی برای سازمانها، کسب و کارها، و حتی افرادی که هدف حملات هستند، منجر شوند. برخی از این مشکلات عبارتند از:

- قطعی سرویس

- افزایش هزینهها برای مقابله با حملات DDoS

- افزایش تاخیر و کاهش عملکرد

- آسیب به سازمانها و افراد

بزرگترین حملات دیداس تاریخ

بزرگترین حملات DDoS در تاریخ شامل حملاتی هستند که به ابعاد بسیار بزرگی دست یافتهاند و به صورت گستردهای بر روی سرویسها و شبکهها تاثیر گذاشتهاند. از جمله بزرگترین حملات DDoS در تاریخ عبارتند از:

حمله دی داس علیه شرکت Dyn

یکی از بزرگترین حملات DDoS، حمله به سرورهای شرکت Dyn بود که در اکتبر 2016 رخ داد و باعث قطعی سرویس های بزرگی مانند Twitter، Netflix، PayPal و Spotify شد و میلیونها کاربر را تحت تاثیر قرار داد.

حمله دیداس Mirai

در سال 2016، یک بدافزار به نام Mirai توسط هکرها منتشر شد که از آن به عنوان ابزاری برای انجام حملات DDoS استفاده شد. این بدافزار قادر به آلوده کردن دستگاههای اینترنت اشیاء (IoT) بود و مهاجمان از این دستگاههای آلوده برای ارسال ترافیک بسیار بالا به هدف خود استفاده کردند.

حمله ddos علیه شرکت GitHub

در سال 2018، یک حمله DDoS با حجم بسیار بالا به سرویس GitHub صورت گرفت و باعث قطعی سرویس برای بسیاری از کاربران شد. این حمله به عنوان یکی از بزرگترین حملات DDoS در تاریخ شناخته شد.

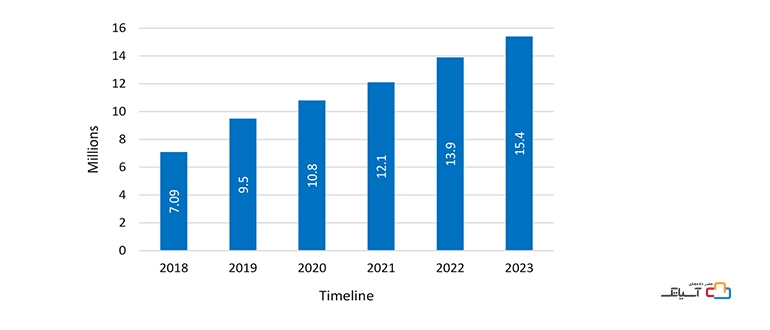

آمار حملات دیداس

آمار حملات DDoS به صورت مداوم تغییر میکند و بسته به شرایط، فعالیتهای مهاجمان و تکنولوژیهای دفاعی، ممکن است متغیر باشد. آمار حمله DDoS در سالهای اخیر نشان میدهد که حملات منع سرویس دهی بیش از ۳۰۰ درصد افزایش یافته است و همچنان نیز در حال افزایش است. از طریق انتشار نرمافزارهای مخرب و اشتراک آنها در شبکههای زامبی botnets، مهاجمان میتوانند حجم بالایی از ترافیک را به سرویسهای مورد حمله ارسال کرده و آنها را از دسترس خارج کنند.

روشهای مقابله با DDoS

سازمانها برای مقابله با حملات DDoS میتوانند از روشهای سختافزاری و نرمافزاری استفاده کنند. در ادامه به برخی از روش های مقابله با حمله دیداس خواهیم پرداخت.

1. روشهای سختافزاری

استفاده از تجهیزات توزیع شده ترافیک (Traffic Distribution Appliances): این تجهیزات ترافیک را بین چندین سرور یا منطقه شبکه توزیع میکنند تا از بارزنی بیش از حد به یک منبع خاص جلوگیری شود و اثرات حملات DDoS کاهش یابد.

استفاده از فایروالهای توزیع شده: این فایروالها در مقابله با حملات DDoS به صورت توزیع شده در شبکههای بزرگ عمل میکنند و قابلیت مدیریت و کنترل بار ترافیک را فراهم میکنند.

استفاده از تجهیزات مخصوص حفاظت در مقابل حملات DDoS: این تجهیزات، با تشخیص حملات DDoS و جلوگیری از ورود ترافیک مخرب، میتوانند سیستمها و شبکهها را از اثرات این حملات محافظت کنند.

2. روشهای نرمافزاری

استفاده از سیستمهای مقاومت در برابر حملات DDoS: این سیستمها با استفاده از الگوریتمهای پیشرفته و فناوریهای تشخیصی، ترافیک مخرب را تشخیص میدهند و از ورود آن به شبکه و سرویسها جلوگیری میکنند.

استفاده از سیستمهای تشخیص حملات (Intrusion Detection Systems – IDS): سیستمهای IDS میتوانند ترافیک شبکه را بررسی کرده و الگوهای حملات DDoS را تشخیص داده و اعلام کنند تا اقدامات ایمنی از پیش تعریف شده انجام شود.

استفاده از خدمات محافظت در برابر DDoS ارائه دهندگان خدمات ابری: بسیاری از ارائه دهندگان خدمات ابری (مانند Amazon Web Services، Cloudflare، ابر آسیاتک، Akamai) با ارائه خدماتی در خصوص محافظت در برابر حملات DDoS، به صورت خودکار و بر اساس مدل ترافیک شبکه، حملات را شناسایی و از بین میبرند.

آنتی دیداس: سرویسهای Anti-DDoS برای شناسایی و کاهش حملات DDoS در زمان واقعی با تجزیه و تحلیل ترافیک شبکه و مسدود کردن ترافیک مخرب و تقلبی قبل از رسیدن به برنامه یا سرویس هدف طراحی شدهاند. این سرویس با استفاده از تکنیکهای مختلفی مانند فیلتر کردن ترافیک مخرب، انحراف ترافیک و یا پاکسازی ترافیک، ترافیک مخرب را شناسایی و مسدود میکند و در عین حال به ترافیک قانونی اجازه عبور میدهد.

همچنین ممکن است از ترکیب روشهای مختلف سختافزاری و نرمافزاری برای بهبود مقاومت سیستمها در برابر حملات DDoS استفاده شود. این ترکیبات میتوانند به صورت اتوماتیک عمل کرده و سیستمها را در مقابل حملات DDoS محافظت کنند. در ادامه، شما را با روشهای مقابله با آن آشنا خواهیم نمود.

تشخیص علائم

حملات DDoS ممکن است با نشانههایی مانند دریافت اسپم، کند شدن شبکه و اختلال وبسایت بروز یابد که در این صورت لازم است، وب سایت و سرور خود را بررسی نمایید.

مقاوم سازی فایروال برنامه وب

کاربران با مقاوم سازی زیر ساخت و فایروالهای خود میتوانند تا حد امکان در برابر حملات DDoS مقاوم باشند زیرا برخی از حملات DDoS فایروالها را مورد هدف قرار میدهد. همچنین میتوانند از طریق قرار دادن WAF بین اینترنت و سرور مبدا، یک پروکسی معکوس ایجاد کنند و از سرور هدف در مقابل انواع مختلف ترافیکهای مخرب محافظت نمایند. روش WAF، ابزاری موثر برای کاهش حملات DDoS لایه 7 است.

مسیریابی سیاهچاله

این روش یکی از رایج ترین راه حلهای مورد استفاده توسط مدیران شبکه میباشد. در این روش یک مسیر ایجاد شده و ترافیکها به سمت این مسیر راهنمایی میشوند. در واقع میتوان گفت سیاهچاله همانند یک فیلتر عمل میکند و ترافیک مخرب را از شبکه دور میسازد. در مسیریابی سیاهچاله ترافیک سایت به سیاه چاله فرستاده میشود و برای مدتی شبکه از دسترس خارج میشود.

محدودیت سرعت

محدود کردن تعداد درخواستهایی که سرور در یک بازه زمانی خاص میپذیرد، نیز راهی برای کاهش حملات انکار سرویس است. در حالی که محدود کردن سرعت برای کند کردن اسکرابرهای وب از سرقت محتوا و کاهش تلاشهای brute force برای ورود موثر است، اما به تنهایی برای مدیریت یک حمله DDoS کافی نیست.

افزودن پهنای باند

در صورتی که حمله DDoS اقدام به ایجاد ترافیک در شبکه نماید، کاربران میتوانند با افزودن پهنای باند، ترافیک شبکه را کاهش دهند و حجم بالایی از ترافیک های ورودی را جذب نمایند. این روش فقط برخی از حملات را DDoS متوقف مینماید.

انتشار شبکه

در این روش، از یک شبکه Anycast برای پراکنده کردن ترافیکهای مخرب در شبکه استفاده میشود که قابلیت اطمینان آن به شدت حمله بستگی دارد.

botnet چیست؟

باتنت یا botnet شبکهای از رایانههای آلوده به بدافزار است که تحت کنترل یک یا چند مهاجم (معمولاً به نام کنترلکننده یا botmaster) قرار دارند و به صورت هماهنگ با یکدیگر عمل میکنند. این دستگاههای کامپیوتری ممکن است از رایانههای شخصی، سرورها، دستگاههای اینترنت اشیاء (IoT)، و یا سایر دستگاههای متصل به اینترنت شامل کامپیوترهای شخصی، دستگاههای هوشمند، دوربینهای مداربسته و غیره تشکیل شده باشند. باتنتها معمولاً بدافزارهای خاصی را در خود جای دادهاند که به طور مخفیانه و بدون اطلاع کاربران، دستگاهها را کنترل میکند. هکر با استفاده از این باتنتها برای انجام فعالیتهای مخرب مانند حملات DDoS، ارسال ایمیلهای ناخواسته (spam)، سرقت اطلاعات شخصی و مالی، تبلیغات و موارد دیگر استفاده میکنند. botnet معمولاً با استفاده از تکنیکهایی مانند ارسال بدافزارهای تروجان، بهرهمندی از آسیبپذیریهای امنیتی در سیستمها، و یا بهرهمندی از رمزنگاری شبکه (مثل تروجانهای کنترل از راه دور – RATs) ایجاد میشوند.

یکی از رایجترین نگرانیهای کاربران برای جلوگیری از حملات DDoS، تفاوت بین ترافیک این حمله و ترافیک عادی است و هرچه حمله پیچیدهتر باشد، جداسازی و تشخیص آن دشوارتر خواهد شود. در واقع، هدف مهاجمان ایجاد شرایطی پیچیده و غیرقابلحل برای سرور، شبکه و یا سایت است حمله DDoS به روشهای مختلف رخ میدهد، پس لازم است برای جلوگیری از این حمله استراتژیهای خاصی بکار برده شود. البته با بررسیهای دقیق میتوان از حملات پیچیده جلوگیری کرد.

سوالات متداول

آیا میتوان از حملات ddos محافظت کرد؟

بله، با استفاده از برخی از راهکارهای حفاظتی شامل استفاده از فایروال، توزیع بار، وب اپلیکیشن فایروال و استفاده از خدمات CDN میتوان از حملات ddos محافظت کرد.

آیا حملات دیداس قانونی است؟

خیر، حملات DDOS به صورت عمدی صورت میگیرد و بطور قانونی تحت پیگرد است.

چه پیامدهایی میتواند برای یک سازمان از حملات دیداس به وجود آید؟

پیامدهای حمله دیداس میتواند شامل از کارافتادگی سرویس، افت تجربه کاربری، افزایش هزینههای توسعه و نگهداری، و از دست دادن اعتماد مشتریان باشد.

آیا سرویس ابری آسیاتک راهکاری برای مقابله با ddos داره که در اختیار مشتریها قرار بده؟

بله شما میتوانید از cdn و دیوار آتش ابری برای جلوگیری از حملات DDoS استفاده کنید که به صورت رایگان ارائه میشود.