به نقل از مرکز مدیریت راهبردی افتا،، در این مطلب قصد داریم یکی از انواع خطرناک باج افزار با عنوان باج افزار Xred را با هدف پیشگیری و مقابله از آن معرفی نماییم.

باج افزارها همانند باج افزار Xred، دستهای از بدافزارهای خطرناک میباشند که به سیستمهای شرکتهای شخصی و دولتی و حتی افراد، نفوذ کرده و دسترسی به سامانه یا فایلهایی مانند اطلاعات مالی را از طریق رمزگذاری محدود مینمایند و برداشتن محدودیت را در ازای دریافت باج میسر میکنند.

باج افزار میتواند از طریق لینکهای فریبنده مانند ایمیل، پیامک، وب سایت و غیره به سیستم نفوذ کند.

طبق آمار سایت Varonis در سال ۲۰۲۱ در هر ۱۱ ثانیه یک حمله باج افزاری رخ میدهد. با این حساب، باید با افزایش آگاهی در سطح فرد و سازمان، از وقوع این حملات پیشگیری کرد.

باج افزار Xred

باج افزار Xred برنامهای تخریبکننده از گروه ویروسهای AutoRun و NjRat است که تصاویر، ویدیوها، اسناد و فایلهای مهم مانند doc.، ،xls.، pdf. docx. سیستم را اسکن و کپی میکند.

باجافزار Xred با شناخت این فایلها، پسوند آنها را با چهار حرف تصادفی تغییر داده و اقدام به رمزگذاری آنها مینماید و با ایحاد فایل “read_it.txt”، تصویر زمینه دسکتاپ را تغییر میدهد.

در تصویر زیر نمونهای از فایل “read_it.txt” شامل یادداشت باجگیری و دستورالعملهای متنی چگونگی تماس با نویسندگان قابل مشاهده میباشد.

آلودگی به بدافزار و انتشار آن، زمانی که کاربران خودشان باجافزار را اجرا نمایند، اتفاق میافتد.

از جمله مواردی که کاربران رایانه خود را با باجافزار آلوده میکنند میتوان به ایمیل، تروجانها، ابزارهای بهروزرسانی جعلی، فایلهای دانلود شده از منابع غیرقابلاعتماد و ابزارهای کرک نرمافزار اشاره کرد.

کد باج افزار در سیستمهای XP و نسخههای بالاتر ویندوز شامل ویندوز ۷،۸،۹،۱۰،۱۱ سازگاری دارد چرا که در دلفی ۷ نوشتهشده است.

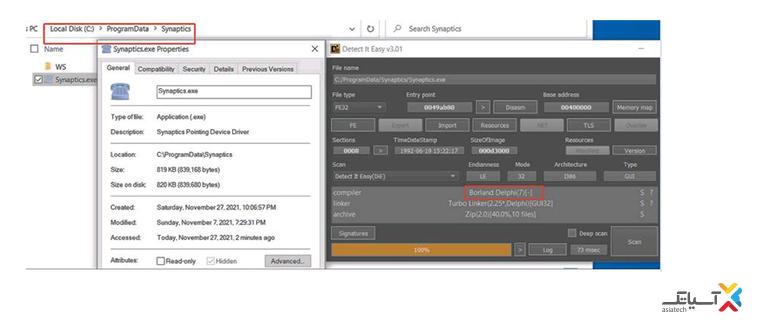

بادقت در تصویر زیر مشاهده خواهید نمود که این بدافزار حاوی فایل مخرب اصلی در مسیر C:\ProgramData\ یک دایرکتوری Synaptics در سیستم آلوده ایجاد میکند که با عنوان “Synaptics touchpad driver” پنهانشده است.

در دایرکتوریهای Documents، Desktop و Downloads فایلهای EXE 32 بیتی و فایلهای xlsx به دستگاه مخرب افزوده میشوند و فایلهای فرعی را نیز آلوده میکنند که این باج افزار در هنگام اشتراک فایلها گسترش مییابد.

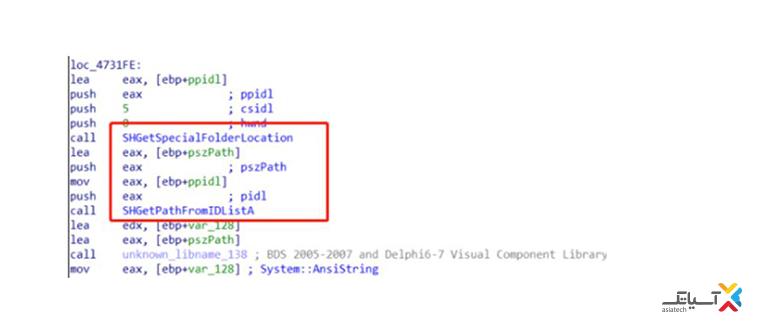

در حقیقت آلودگی مطابق تصویر زیر توسط دو تابع SHGetSpecialFolderLocation و SHGetPathFromIDListA که ماژول Worm بدافزار می باشند، صورت میگیرد.

فایل اصلی باج افزار Xred با فایل آلوده جایگزین شده و در قسمت کد منبع “EXERESX” فایل آلوده بستهبندی میشود.

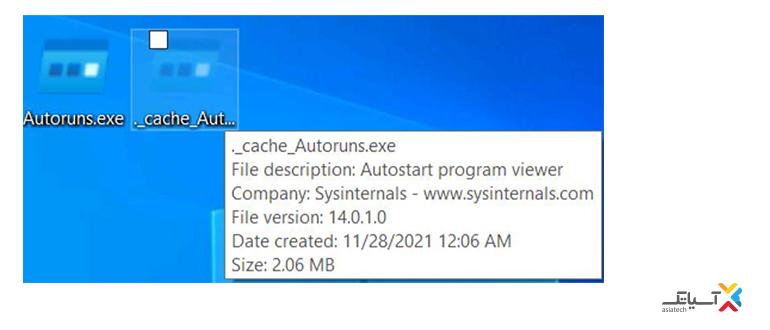

روند گسترش ویروس بدین صورت است که انتشار فایل اصلی مطابق تصویر در فایلی که با نام _cache_. شروعشده و ویژگی این فایل روی System و Hidden تنظیم میشود و حتی اگر گزینه نمایش فایل مخفی روشن باشد، این فایل به نمایش درنخواهد آمد.

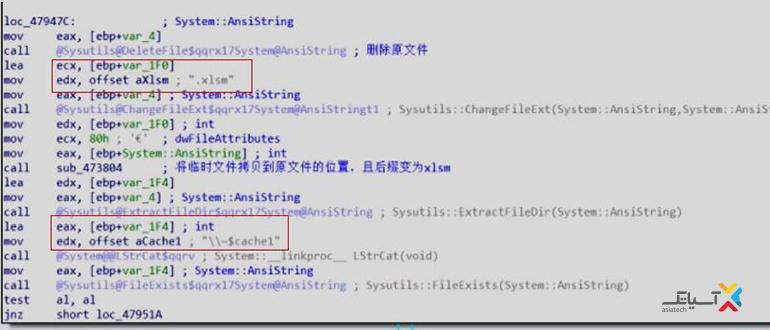

آلوده شدن فایلهای xlsx از طریق اجزای COM صورت میگیرد. بخش کد منبع “XLSM” فایل ویروس، حاوی یک فایل xlsm حاوی کد ماکرو مخرب است. دادههای موجود در xlsx اصلی در فایل xlsm حاوی کد ماکرو کپی میشود. درنهایت، فایل xlsx اصلی را جایگزین و یک فایل ~$chac1 را دوباره در دایرکتوری ایجاد میشود. وجود این فایل در پوشه نشان میدهد که فایلهای xlsx در این مسیر بهصورت فایلهای xlsm آلوده هستند، این فایل دادهها خود فایل ویروس است و ویژگیهای فایل نیز روی System و Hidden تنظیم میشود. پسوند فایل xlsx آلوده، به xlsm تغییر میکند و محتوای آن مانند قبل خواهد بود.

ارسال ایمیل از طریق سرور ایمیل smtp.gmail.com به آدرس ایمیل مقصد xredline1@gmail.com یکی دیگر از ماژولهای باج افزار Xred است که از کتابخانه بستهبندیشده در دلفی استفاده میشود. ثبت کلید، تنظیم Message Hook، فایل dll در قسمت کد منبع “KBHKS” فایل ویروس قرار دارد. ماژول کنترل از راه دور، Rebound Shell، اسکرین شات، آپلود و دانلود فایل نیز جز دیگر ماژولهای این بدافزار است. همچنین این بدافزار بهصورت Self-Starting بهطور مستقیم رجیستری را با استفاده از کتابخانه محصورشده در دلفی اجرا میکند.

رفتارهای سیستم آلوده به بدافزار بدین شرح است که با باز کردن فایل XLSX ماکرو اجرا و محتوای فایل تغییر خواهد یافت. مهمترین ویژگی سیستم آلوده این میباشد که با بستن فایل پسوند، فایل را به xlsm تغییر میدهد. همچنین دامنه مخرب xred.mooo.com در درخواستهای DNS هر ۱۰ دقیقه یکبار درخواست میشود.

نمونه روش شناسایی و IOC های مرتبط با این باج افزار در جدول ارائهشده است.

| IOC نمونه | مسیر شناسایی |

|---|---|

| Synaptics2X | Mutex |

| xred.mooo.com | Domain/DNS |

| xredline1@gmail.com xredline2@gmail.com xredline3@gmail.com | C:\ProgramData\Synaptics C:\ProgramData\Synaptics\Syanptics.exe C:\ProgramData\Synaptics\Syanptics.rar | Files |

| http://xred.site50.net/syn/SUpdate.ini http://xred.site50.net/syn/SSLLibrary.dll https://www.dropbox.com/s/fzj752whr3ontsm/SSLLibrary.dll?dl=1 https://docs.google.com/uc?id=0BxsMXGfPIZfSVlVsOGlEVGxuZVk&export=download https://docs.google.com/uc?id=0BxsMXGfPIZfSVzUyaHFYVkQxeFk&export=download http://freedns.afraid.org/api/?action=getdyndns&sha=a30fa98efc092684e8d1c5cff797bcc613562978 | Urls/GET |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run :key->”Synaptics Pointing Device Driver | ”Registry |

جمع بندی

با مطالعه این مقاله با باج افزار Xred، روشهای نفوذ به سیستم، چگونگی مقابله با این باج افزار، نحوه انتشار و انتقال آن آشنا خواهید شد.

منابع:

https://www.freebuf.com/articles/terminal/222991.html

https://s.tencent.com/research/report/880.html

چقد جالب بود

سپاس از توجه و همراهی شما دوست نازنین🌷

خیلی خوب بود که با مثال واضح این مسئله رو نشون دادید

باسلام به کاربر عزیز ابر آسیاتک

باعث خوشحالی تیم ابر آسیاتک هست که برای شما مفید واقع شده🙏

👍👍

سپاس از همراهی شما دوست عزیز🙏